Chào mừng bạn đến với Case Study “Phân Tích Mã Độc“. Ở phần 1 trong bài viết này, chuyên gia Bùi Đình Cường sẽ chia sẻ với các bạn về Phương pháp phân tích mã độc. Nội dung gồm:

1. TÌm hiểu tổng quan về mã độc .

2. Công nghệ phân tích mã độc

3. Sự khác nhau giữa các kỹ thuật phân tích về mã độc

Bạn đang đọc: Phương pháp phân tích mã độc (Phần 1)

4. Một số quy tắc chính khi phân tích mã độc ( malware analysis )

Sau đây là thông tin cụ thể :

1.Tìm hiểu tổng quan về mã độc

Mã độc hay “ Malicious software ” là một loại ứng dụng được tạo ra và chèn vào mạng lưới hệ thống một cách bí hiểm với mục tiêu xâm nhập, phá hoại mạng lưới hệ thống hoặc lấy cắp thông tin, làm gián đoạn, tổn hại tới tính bí hiểm, tính toàn vẹn và tính sẵn sàng chuẩn bị của máy tính nạn nhân .

Mã độc hay “ Malicious software ” là một loại ứng dụng được tạo ra và chèn vào mạng lưới hệ thống một cách bí hiểm với mục tiêu xâm nhập, phá hoại mạng lưới hệ thống hoặc lấy cắp thông tin, làm gián đoạn, tổn hại tới tính bí hiểm, tính toàn vẹn và tính sẵn sàng chuẩn bị của máy tính nạn nhân .

>> Xem thêm: Lỗ hổng nguy hiểm trong phần mềm Dnsmasq của Router

Mã độc được phân thành nhiều loại tùy theo chức năng, cách thức lây nhiễm, phá hoại: virus, worm, trojan, rootkit … Để tìm được mã độc ta cần phải có phương pháp phân tích và kỹ thuật phân tích mã độc, ở bài viết này hãy cùng chuyên gia an ninh mạng Bùi Đình Cường tìm hiểu về mục tiêu, công nghệ và những quy tắc chính khi phân tích mã độc.

PHẦN 1 –

MỤC TIÊU PHÂN TÍCH MÃ ĐỘC

Phân tích mã độc là một bước quan trọng trong để hoàn toàn có thể ngăn ngừa và hủy hoại trọn vẹn mã độc ra khỏi máy tính và mạng lưới hệ thống mạng ; Phục hồi lại thực trạng của mạng như khởi đầu ; săn lùng nguồn gốc tiến công .

Trước tiên cần xác lập được đúng chuẩn chuyện gì đã xảy ra với hàng loạt mạng lưới hệ thống, tìm được hàng loạt những thiết bị, tệp, ứng dụng đã bị lây nhiễm .

Khi tiến trình phân tích mã độc, tất cả chúng ta cần xác lập được đúng chuẩn những gì mã độc hoàn toàn có thể thực thi, phương pháp phát hiện mã độc trong mạng lưới hệ thống mạng, chiêu thức đo lường và thống kê thiệt hại nó hoàn toàn có thể gây ra. Và quan trọng nhất cần tìm ra qui luật đặc trưng ( Mã nhận diện – signatures ) để nhận diện mã độc, diệt mã độc và Phục hồi mạng lưới hệ thống .

Có hai loại mã nhận diện chính :

-

Host-based signatures: Là những mã nhận diện được sử dụng để phát hiện mã độc trên máy tính .

-

Network signatures: Là những mã nhận diện được sử dụng để phát hiện mã độc khi giám sát mạng lưới hệ thống mạng .

Để hiểu khái niệm về mã độc, chi tiết cụ thể những loại mã độc, bạn nên xem tại viết CHI TIẾT này : ” Mã độc là gì – Malware Analysis “

2.Công nghệ phân tích mã độc

Hầu hết mã độc ở dạng những chương trình, dịch vụ ( dạng binary ) không hề đọc thường thì. Cách phân tích mã độc chính là : sử dụng những công cụ và những kĩ thuật phân tích. Có hai kĩ thuật phân tích chính :

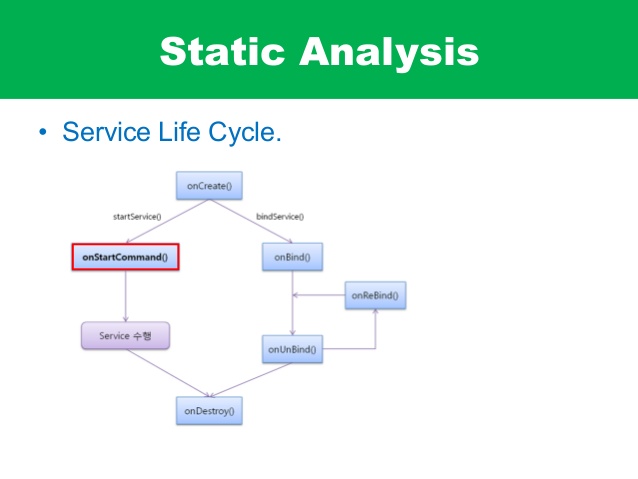

+ Phân tích tĩnh (Phân tích mà không cần mã độc chạy trong hệ thống)

Xem thêm: Trị Viêm Lợi Tại Nhà Hiệu Quả

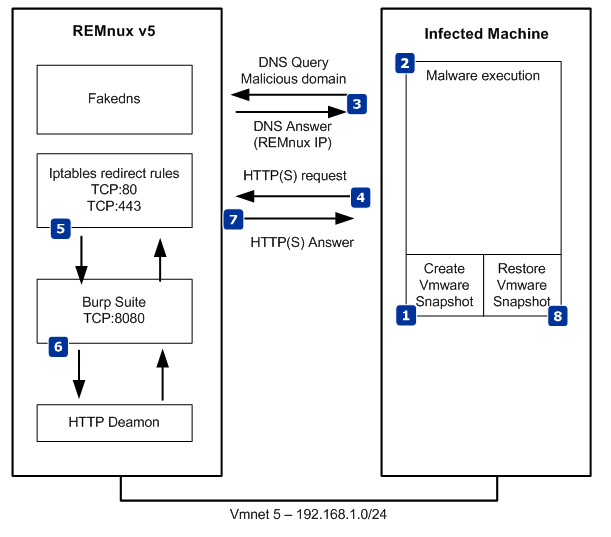

+ Phân tích động ( Phân tích mã độc chạy thật trong mạng lưới hệ thống ) .

+ Phân tích động ( Phân tích mã độc chạy thật trong mạng lưới hệ thống ) .

=> Cả hai kĩ thuật này đều nhu yếu những mức phân tích cơ bản và phân tích nâng cao .

=> Cả hai kĩ thuật này đều nhu yếu những mức phân tích cơ bản và phân tích nâng cao .

3. Sự khác nhau giữa các kỹ thuật phân tích về mã độc

-

-

[Cơ bản] Phân tích tĩnh:Mục tiêu xác lập một tệp / ứng dụng có phải mã độc hay không, cung ứng những thông tin cơ bản nhất về những hàm đặc trưng. Có thể tương hỗ viết những mã nhận diện ( Network signatures ) mức cơ bản. Đặc trưng của giải pháp này là năng lực phân tích nhanh, không nhu yếu kiến thức và kỹ năng sâu xa nhưng hạn chế là bỏ lỡ nhiều đặc tính quan trọng của mã độc .

-

[Cơ bản] Phân tích động: Mục tiêu là chạy mã độc, theo dõi hành vi mã độc thực thi trên mạng lưới hệ thống từ đó có chiêu thức vô hiệu mã độc và tạo ra những mã nhận diện. Tuy nhiên trước khi phân tích cần thiết lập môi trường tự nhiên phân tích riêng để tránh bị lây nhiễm vào mạng lưới hệ thống thật ( Xem chi tiết cụ thể chiêu thức tạo thiên nhiên và môi trường vào bước tiếp theo ). Đặc trưng của chiêu thức này cũng tương tự như chiêu thức phân tích tĩnh ở mức cơ bản : Không nhu yếu nhiều kĩ thuật và kỹ năng và kiến thức trình độ, nhanh nhưng hiệu suất cao không cao và hoàn toàn có thể bỏ lỡ nhiều tính năng quan trọng .

-

-

[Nâng cao] Phân tích tĩnh: Thực hiện việc dịch ngược mã độc bằng những công cụ Disassembler, xem nội dung và cấu trúc mã nguồn để xác lập xem mã độc làm gì. Đặc trưng của chiêu thức này nhu yếu kiến thức và kỹ năng về dịch ngược, mạng lưới hệ thống, tập lệnh .

-

[Nâng cao] Phân tích động:

Sử dụng các trình debugger để nghiên cứu và xem cách thức thực thi của mã độc trong môi trường thật. Từ đó trích xuất thông tin chi tiết về mã độc: nguồn gốc, cách thức lây nhiễm, các đoạn mã, các hàm quan trọng. Để có thể thực hiện được phương pháp này cần trang bị kiến thức chuyên sâu về kĩ thuật, thành thạo việc sử dụng các công cụ và nhiều kĩ năng để có thể vượt qua các kĩ thuật của mã độc.

4.Một số quy tắc chính khi phân tích mã độc

Có một số ít quy tắc cần ghi nhớ để quy trình phân tích hiệu suất cao hơn .

- Không nên tập trung chuyên sâu quá vào những tiểu tiết, hầu hết những mã độc đều có lượng mã nguồn rất lớn, phức tạp và có chứa nhiều mã rác. Do đó, tất cả chúng ta nên tập trung chuyên sâu vào những tính năng chính để tránh mất nhiều thời hạn chi tiết cụ thể hóa những thông tin không thiết yếu .

- Mỗi công cụ tương hỗ phân tích có những tính năng riêng, cần vận dụng linh động và hiệu suất cao dựa trên điểm mạnh của từng công cụ để quy trình phân tích nhanh hơn, đúng chuẩn hơn .

- Có nhiều giải pháp phân tích khác nhau, do đó cần biến hóa giải pháp một cách linh động để hiệu suất cao phân tích tốt hơn .

-

Việc phân tích mã độc (malware analysis) giống như một trò chơi đuổi bắt, người viết mã độc thì luôn cố che giấu còn người phân tích thì luôn cố tìm ra các thông tin chi tiết nhất. Các kĩ thuật mới được tạo ra mỗi ngày, do đó cần luôn luôn cập nhật các kĩ thuật phân tích và công nghệ mới nhất, ngoài ra cũng cần có sự sáng tạo để quá trình phân tích nhanh, hiệu quả hơn.

Xem thêm: Hôi Chân Nên Và Không Nên Ăn Gì

Hi vọng bài viết này sẽ giúp bạn học tốt hơn trong chuyên đề Malware Analysis. Đón đọc phần tiếp theo của chủ đề Phương Pháp Phân Tích Mã Độc tại Blog Security bạn nhé : http://wp.ftn61.com/blog/

Theo chuyên viên Bùi Đình Cường .

Source: http://wp.ftn61.com

Category: Tin Tức

Để lại một bình luận